深圳市物联网产业协会学术专家宋航:未来物联网全部潜力的释放需要倚仗技术和人文的双重安全保障

|

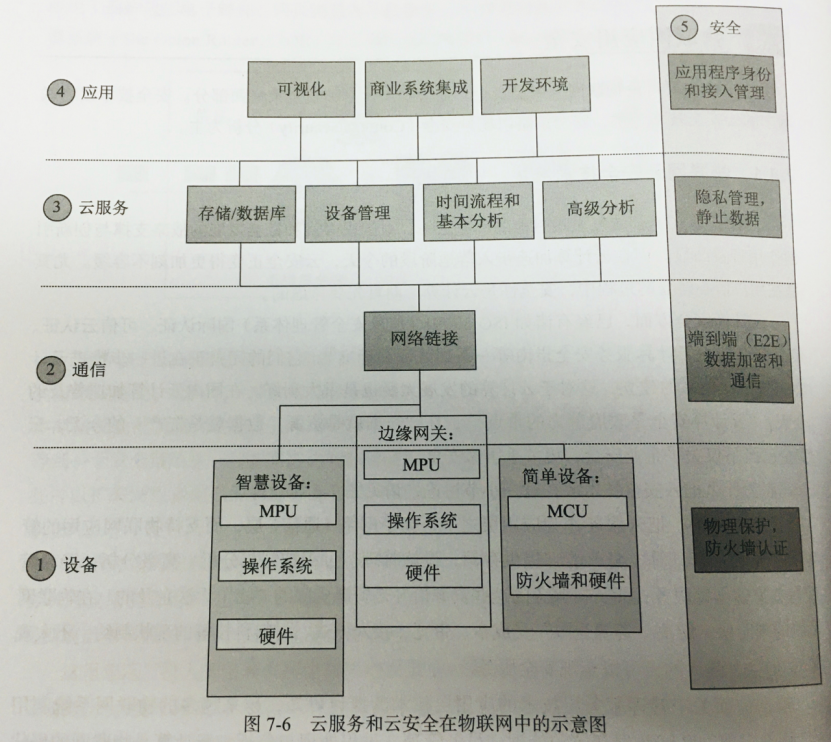

1)云安全技术

目前数据保护系统可实现:隐私或涉密数据再保存和处理过程中,即使计算本身是由一个或多个不可信的处理单元所执行,也可以通过可验证的计算来检查计算结果的有效性。 数据保护系统正在尝试实施于云。当数据由云供应商执行的计算处理,如果处理允许保持计算操作数据的真实性,这会非常有用。 容许修改而又保持真实性的通用技术是同态签名(同态加密技术)。安全多方计算(SMC)能够用于解决一组互不信任的参与方之间保护隐私的协同计算。 结构完整性及其基础设施认证,包括可信基础设施证明和云拓扑结构安全认证。

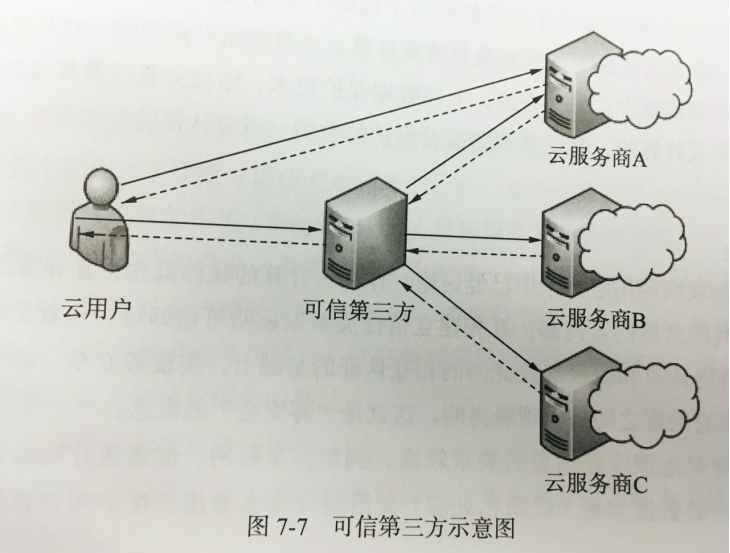

图签名允许一个值得信赖的第三方作为审计者,验证图在零知识方面的属性,如拓扑图的连接或隔离属性。 2)雾安全与边缘安全 雾计算作为云计算的延伸概念,雾和雾之间的安全实现只需在它们共同所属的云内部,互相建立信任关系以证明可信即可,即在云(雾的上一级)的身份认可和授权雾彼此间的相互认证的基础上,实现雾安全。

上图说明了地理位置更贴近需要数据保护服务的目标的雾计算,在基于位置的场景安全服务中比云计算更具优势。 当然,如果把雾安全的任务更具体化 (至边缘计算安全的一个用例),可以把类似于上图例子中位置感测相关的安全计算交给物联网网格中的 边缘安全管理单元(例如,智能网关),去实现更本地化的安全服务。下文中的“雾安全网格模型”分析也同样适用于边缘计算的安全分析。 3)非结构化数据的机密 对于非结构化的化数据的隐私保护一种有效办法是:根据应用场景,去除、裁剪、加密场景6元素中的场景标签,如匿名/匿位置,去除时间、地点、人物之间的关系、去除时间的起因经过结果的因果关系。 基于加密技术在云中的应用限制、操作复杂性和效率的权衡,多重的复杂云中的分布式数据存储(又称关于云的云计算方法),至少能部分解决实现云中数据机密性的密钥管理问题。 纵然角色和授权、各种加密技术、数字签名等构筑的复杂协议,有助于提高云的健壮性,可以帮助解决不同的潜在威胁,但是对于一个多用户云,设置一个可信的分布式访问控制机制是必需的,这可以扩展它的隐私访问功能。 (2)场景安全的策略 1)隐私保护服务及其数据处理 在应用场景安全中,隐私保护服务的使用基本上是指实现数据的最小化、避免(行为)跟踪服务用户等。这些内容与感知安全策略中的“去除场景标识”一致,但更为具体:匿名、位置模糊、匿行为、最小化数据处理。“如无必要、勿增实体”的奥卡姆剃刀,用在数据最小化上,去保护隐私是最恰当不过了。 隐私保护方式对应的场景策略: 场景6元素的部分数据处理:隐藏6要素之一二,根据应用粗化阶段精准数据。 避免被跟踪:基于属性的匿名凭证系统及其相关概念,如群签名方案是实现此类隐私保护的重要概念。 隐私的加密与交换:隐私加密与隐私被访问的折中办法是第三方保证,可支持技术有PKI公钥基础设施(证书)、安全多方计算和同态加密等。 2)雾安全网格模型 设计一个需要涵盖所有物联网应用的安全场景,是一个面向未来应用、向后延伸、复杂长期的系统工程。而现在的当务之急是需将已经在头脑中的实现场景安全的想法结合已有应用,抽象出来用于物联网场景安全设计。 安全环境包括信任框架、信任交互和第三方管理。 信任交互在信任框架约束下,物联网网格的信任可建立、传递、继承,可以改变状态为怀疑或完全不信任。 物联网的访问控制系统可实现一个信任模型,以使授予和值得信赖的实体之间的安全和可靠的相互作用能够交互或传递。

The Security Toolkit(SecKit)访问控制模型可以直接用于雾安全网格的隐私访问控制。

一个具体的物联网系统安全需要安全网格模型(安全网格要素、安全网格的信任管理、访问控制)及其嵌入的安全技术和策略(包括隐私增强机制)去维护网格本地设备的物理实体的利益。 当然,如果将其交给云安全,是需要较高代价维护,但如果交给本地的云—雾安全,如智能安全网关,当安全机制设置后,就不需人为干预即能形成持续保护并自主更新。这是因为当安全和隐私的威胁不断变得更加智能化的时候,一个智能安全网关,能够凭借本地的、先进的、实时更新的安全对策,保护网格中的一切。 尾声:设计一个完全安全的物联网系统,同时保证在部署、实施中达到预想的安全级别,需要涵盖所有的应用安全场景。而基于场景分析的物联网网格,最终可能引导网格的自治性向人工智能方向发展为一个分支,进而激发新的更为宏观的物联网大安全解决方案的设计。

(编辑:应用网_阳江站长网) 【声明】本站内容均来自网络,其相关言论仅代表作者个人观点,不代表本站立场。若无意侵犯到您的权利,请及时与联系站长删除相关内容! |